据研究机构预测,到2030年物联网设备数量将超过294.2亿,按照联合国预测2030年全球人口85亿计算的话,届时平均每个人就对应3台物联网设备。

这么大的规模,自然被黑客们盯上。

从2008年起,针对物联网设备的攻击数量就逐年递增,物联网设备可以被用于发动DDoS攻击、伪装流量,或通过内置网络摄像头进行恶意窥探等。此外,网络附属存储(NAS)盒子会被攻击者进行恶意勒索,路由器会受到那些针对连接到其上的设备(如公共Wi-Fi网络上的智能手机或受害者局域网中的其他设备)的恶意行为者的攻击。

日前,卡巴斯基发布了《2023年物联网威胁概述》,介绍了针对物联网的威胁形势以及暗网上提供的相关攻击服务。我们基于此篇概述,结合相关案例进行分析,期望能够将物联网威胁的格局呈现一二。

1.攻击向量

用大白话说就是攻击方式。针对物联网的攻击方式主要有暴力破解密码以及利用网络服务中的漏洞。

暴力破解密码主要针对两个协议:Telnet(一种流行的未加密的物联网文本协议)和SSH(一种更高级的流量加密协议),通过进行暴力破解,可以在设备上执行任意命令并注入恶意软件。

由于Telnet未加密且在线访问数量多,成为了主要的攻击目标。2023年上半年,卡巴斯基蜜罐系统记录到的密码暴力破解尝试中,针对Telnet和SSH的攻击比例是98:2。

此外,用户往往直接保留物联网设备的Telnet和SSH使用的默认密码,雪上加霜的是,许多物联网设备还有不可更改的主密码。

另一种方式——利用网络服务中的漏洞就是将恶意代码注入发送到Web界面的请求中。

这些攻击的后果非常严重,例如TR-064协议当中的漏洞给ISP(网络业务提供商)造成了灾难性的影响,该漏洞使未经身份验证的TR-064协议包传输,导致Mirai恶意软件的传播,该恶意软件可以利用IoT设备中的安全漏洞,感染数百万IoT设备,形成僵尸网络来发动攻击。

接下来我们了解一下针对物联网恶意攻击的目标和类型。

2.针对物联网的恶意软件种类与攻击目标

攻击物联网设备的恶意行为者可能追求各种不同的目标。他们可能利用被感染的硬件作为发动网络攻击的工具,伪装恶意流量,利用设备资源进行加密货币挖矿,或要求赎金以恢复对设备的访问权限。有些攻击者可能针对任何物联网设备进行无差别攻击,也有人只攻击具有特定条件的目标。

以下是对特定目标的物联网恶意软件类型的概述。

DDoS僵尸网络

DDoS(分布式拒绝服务,DDoS:Distributed Denial of Service)攻击是常见的IoT恶意攻击类型。好比你有一个饭店能容纳80个人,我找来1000人过来,还不吃饭,就会堵塞了正常的运营渠道。

攻击者对物联网设备不挑,只要能通过Web发送请求,都能用来进行DDoS攻击。

关于DDoS网络僵尸典型案例就是——轰动全球的针对Dyn公司的攻击,包括Airbnb、Amazon、Github、华尔街日报、twitter、星巴克在内的多家知名公司网站崩溃。网络安全员表示,这场攻击涉及到众多物联网设备组成的僵尸网络,攻击流量估计有1.2Tbps,被当时被专家称为“历史上最大的此类型攻击”。

无独有偶,同年11月,Mirai被用于攻击德国电信旗下90万台路由器,造成125万消费者受影响,超过100万英镑的损失,最可怕的是,攻击者甚至表示德国电信不是他的主要攻击目标。

目前,多数DDoS僵尸网络来自Mirai(针对物联网设备的恶意软件)源码的衍生产品,后来出现的IoTrooper 和 Reaper,能以更快的速度入侵 IoT 设备,而RapperBot(针对物联网的进化版僵尸网络)主要由原创代码组成,少量代码为Mirai源码。它的功能包括通过分析从Telnet服务接收到的初始身份验证数据请求,进行智能暴力破解。恶意软件可以利用该请求来识别设备类型,并继续仅针对该类型的密码进行暴力破解,从而提高其自我传播性能。

人们对于DDoS和僵尸网络的防范意识的不断提升,最直观的表现就是用钱投票——今年6月IDC发布的报告数据显示,2022年,中国抗DDoS硬件安全产品市场规模约为9,500万美元(约6.3亿元人民币),规模同比增长6%。

勒索软件

与DDoS恶意程序不同,勒索软件主要攻击包含用户数据的物联网设备,如NAS盒。

2022年,DeadBolt勒索软件影响了数千台威博通科技(QNAP)的NAS设备,攻击利用了CVE-2022-27593漏洞,漏洞允许恶意行为者修改盒子上的系统文件,然后勒索受害者支付大概0.03单位的比特币来恢复数据。尽管制造商发布了解决漏洞的更新,类似的攻击仍然是一个问题。

根据360《2022 年勒索软件流行态势报告》统计,虽然 NAS 设备仅占到了所有系统类型中的 0.7%左右。但越来越多的勒索软件家族开始将其攻击对象瞄准 NAS 设备,例如:ech0Raix、QLocker、DeadBolt、AgeLocker、CheckMate 等勒索家族。

挖矿程序

尽管物联网设备的处理能力较低,依然有攻击者在Mirai攻击中曾试图利用它们进行比特币挖矿。不过,由于相对低效,这种做法并未普及。

DNS修改器

恶意攻击者可以利用物联网设备来针对连接到它们的用户。

2022年的Roaming Mantis(又名Shaoye,是一个针对亚洲国家的知名攻击组织)通过一款安卓应用程序传播,能够通过管理界面修改Wi-Fi路由器的DNS设置。

使用默认登录凭证(如admin:admin)的路由器都可能被感染,然后配置就会被更改为使用运营商的DNS服务器。该服务器将所有连接到路由器的用户重定向到一个网站,该网站会上传恶意的APK文件到安卓设备,并在iOS设备上显示钓鱼页面。

Proxy Bot

与僵尸网络类似,滥用被感染的物联网设备的另一种普遍方式是——利用它们作为代理,重定向恶意流量,使其难以追踪。这些代理服务器主要用于垃圾邮件活动、逃避反欺诈系统和各种网络攻击。包括摄像头、智能家居、路由器等等都可以。

通信公司Lumen的Black Lotus实验室在一篇博客中称,他们发现了一项持续多年的波及全球路由器的恶意活动 —— 新型僵尸网络 “AVrecon” 在未被察觉的情况下运行了至少两年,感染了全球 7 万台路由器。

有意思的是,攻击者们为了防止同行竞争,还会针对设备增加功能以便防止竞争对手继续感染。已感染设备的A选择先发制人,其策略是添加防火墙规则来阻止入站连接尝试,还未感染设备的软件策略则是对特定进程名称,扫描端口,并分析设备内存以查找恶意模式,以抑制已存在于设备上的感染

这其实有点像生物学里面的“超寄生防御”——一些共生菌可以分泌化学物质,阻止其他菌种或微生物寄生或感染宿主。

看来,尽管市场很大,物联网黑产的行情也有点紧张。具体市场如何,卡巴斯基研究人员还是替我们逛了一圈暗网,一起看看黑产市场的货架上都有什么?

3.卡巴斯基带逛暗网

黑商销售DDoS攻击

DDoS攻击(分布式拒绝服务)就是通过大规模互联网流量淹没目标服务器或其周边基础设施,以破坏目标服务器、服务或网络正常流量的恶意行为。

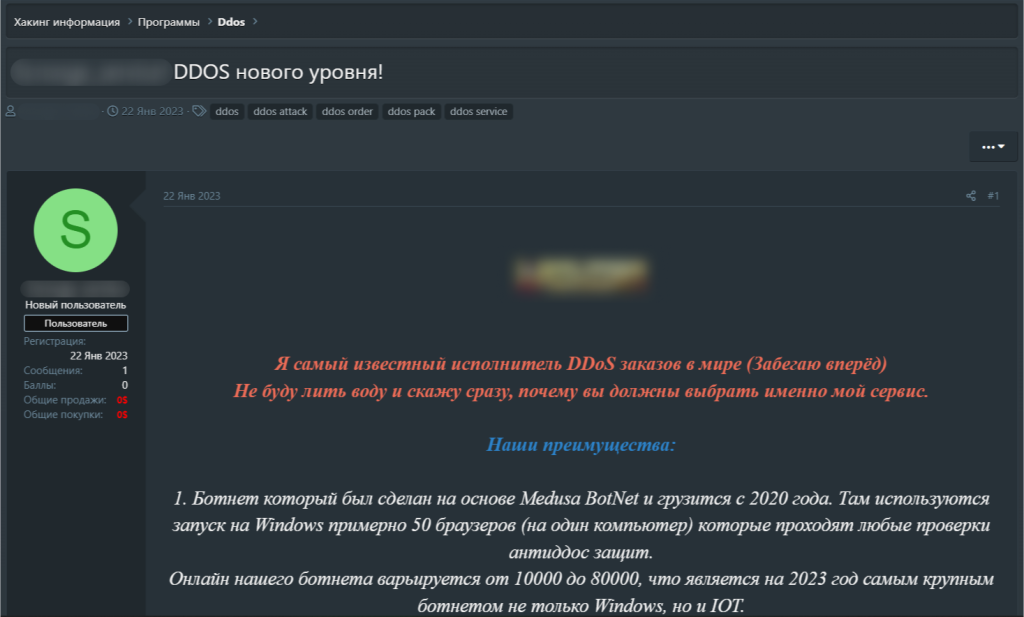

黑客还给自己写了广告:

我自认是世界上最著名的受雇 DDoS 攻击者。不说废话——我只是告诉你为什么你应该选择我的服务。

我们的优势:

从2020年就开始利用Medusa的僵尸网络进行攻击,手下的受控设备数量为10000至80000台,每台Windows PC只开启50个浏览器实例,能够绕过DDoS防御系统,自认为是2023年最大的Windows或物联网僵尸网络。

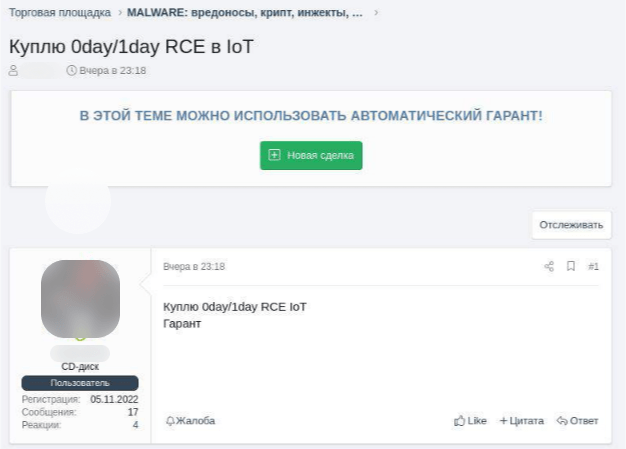

此外,还有直接针对物联网的黑客服务,寻找物联网设备当中的官方未发布补丁的零日漏洞。

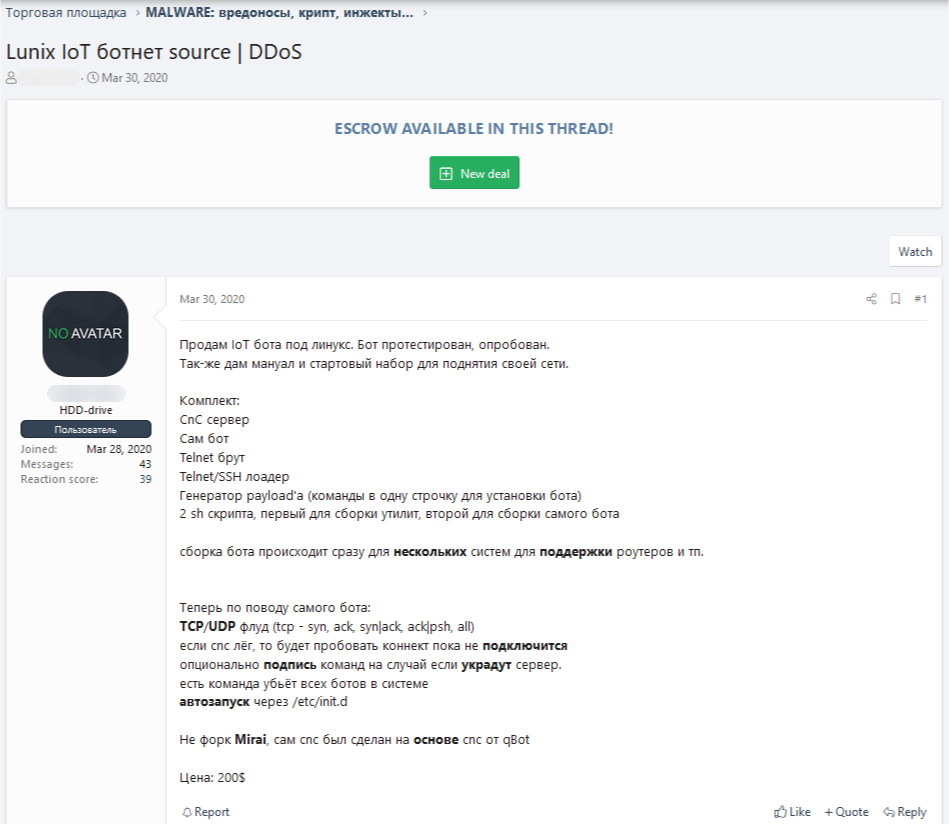

还有一些黑客提供“一条龙”服务,打包销售基础架构和支持工具,例如一个“供应商”发帖售卖一个自制的DDoS机器人,配有C2服务器(命令和控制服务器)以及通过Telnet或SSH上传恶意代码的各种软件和脚本。

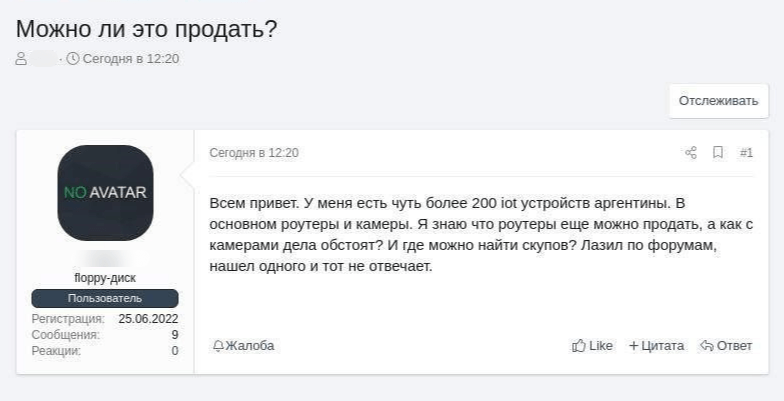

更有“贴心”的黑客,直接把已经预先感染的设备网络“喂到嘴里”,一个帖子正在售卖位于阿根廷的200个路由器和摄像头组成的僵尸网络,当然,这种类型并不常见。

据统计,2023年上半年,卡巴斯基数字足迹情报服务分析人员在各种暗网论坛上发现700多个提供DDoS攻击服务的帖子。据统计,这类攻击的标价受多种因素的影响,例如DDoS保护、验证码和攻击对象的JavaScript验证。攻击总体价格大概在20到10000美元。广告发布者收取的平均价格大概在65.5美元/天或1350美元/月,大概一个月不到一万人民币。

4. 其他物联网设备

攻击者对连接到网络的视频摄像头表现出兴趣,这可以从购买和销售被入侵的物联网设备访问权限的广告中得到证明。

如上文所述,感染的网络摄像头可用于挖矿、DDoS或者作为代理,以匿名非法流量。安全研究人员Paul Marrapese研究了一些消费级摄像头发现,尽管制造商们可以做得更好,他们依然对用户提出的漏洞视而不见,这类摄像头的制造商经常使用各种点对点(P2P)协议,能够与其他5000万多个设备共享,但是这些协议要么对流量的加密级别很低,很容易受到中间人(MitM)攻击。

根据Trend Micro的一项研究,类似摄像头主人的私人生活被窥探事件也不少见,包括市面上大多数智能宠物喂食器都可以捕捉实时音频和视频,甚至针对儿童的智能设备也有类似问题。

卡巴斯基曾接到一家智能手表制造商的评估申请,为其工业物联网安全成熟度模型进行评估,目睹这些设备缺乏安全性的情况,智能手表甚至能够被用于监视孩子及周围环境的设备,结果当然是供应商未能通过测试,卡巴斯基拒绝为其颁发证书。

家用和工业物联网设备的安全性都令人困扰,可怕的是,后者可能也存在基本的安全漏洞,其供应商推荐的设置是不安全的——最常见的配置问题是使用默认密码。

例如,某个用于连接电梯设备与控制室监控系统的媒体转换器制造商在服务文档中提供了极不安全的连接和配置建议,甚至提供了默认密码,这么一来,技术不高的黑客也可以利用这些漏洞来完全控制转换器。遗憾的是,这家企业仅在首次表现出及时解决问题的能力,对后期提出的漏洞修复要求视而不见。

5. 写在最后

物联网设备安全的维护,一方面来自制造商,另一方面来自用户,研究最后希望在物联网设备设计之初就考虑安全,放弃默认密码并及时发布补丁。

除了对企业的期望,研究方在早些时期也给出了一些关于物联网设备安全的最佳实践,列举如下:

及时了解设备和软件更新

更改IoT设备的默认密码

为所有设备和Wi-Fi网络使用强密码

更改路由器名称,隐藏品牌

使用Wi-Fi强加密方法

设置访客网络

检查IoT设备的隐私设置

跟踪设备的可用功能并禁用未使用的功能

尽可能使用多重身份验证

了解您的家庭网络中有哪些物联网设备

慎用公共 Wi-Fi

随着人们对物联网安全重视程度的提升,未来的物联网安全应该会走上一个新的台阶。